| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 |

- Props

- pandas

- TypeScript

- EC2

- react

- Class

- RDS

- flask

- wetube

- merge

- lambda

- 파이썬

- 카톡

- dict

- NeXT

- AWS

- docker

- socket io

- 중급파이썬

- node

- S3

- 튜플

- async

- crud

- SAA

- MongoDB

- Vue

- 채팅

- git

- SSA

- Today

- Total

초보 개발자

AWS EC2 1 결제,예산,생성,시큐리티그룹 본문

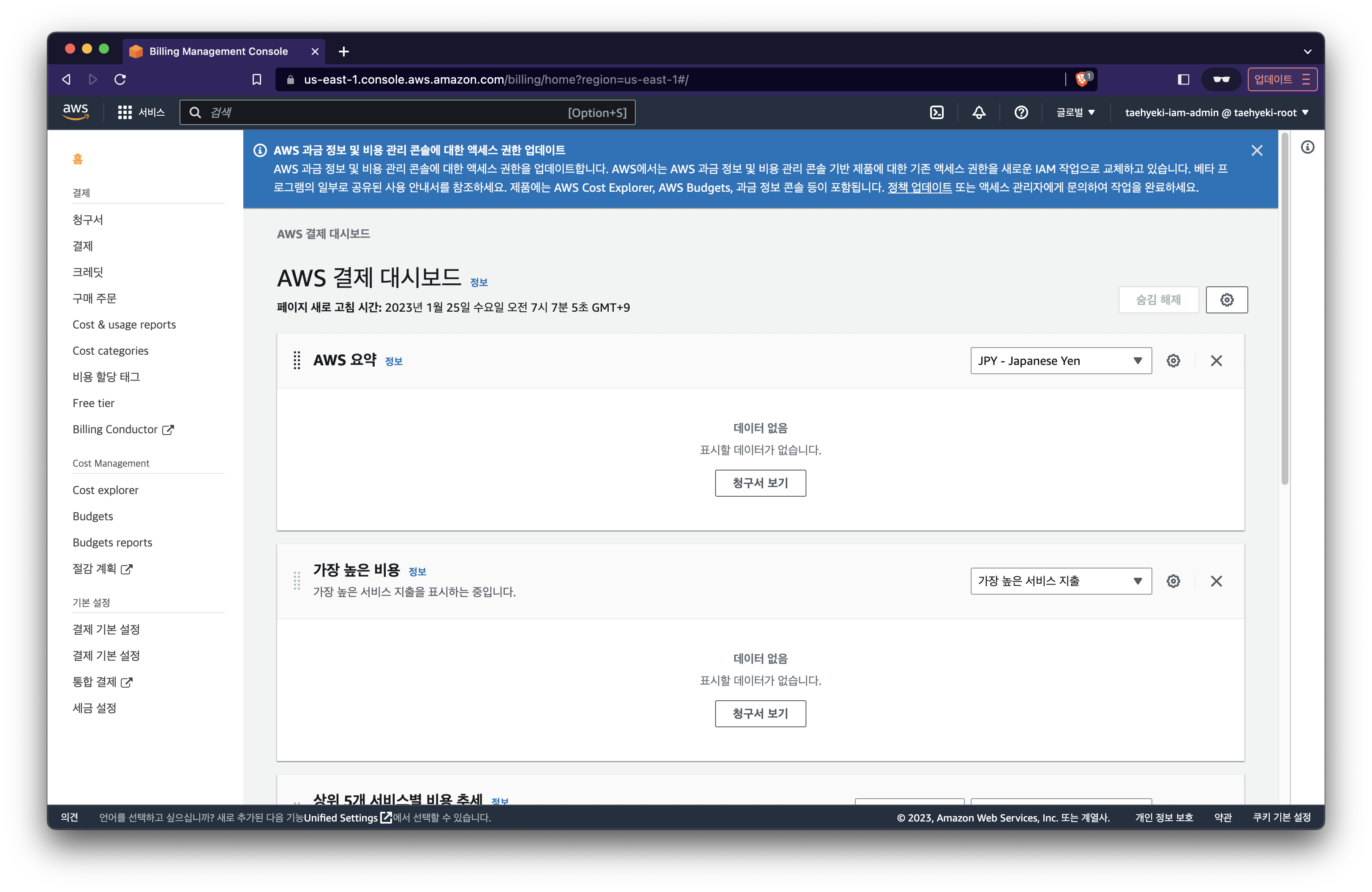

IAM 유저도 결제 대시 보드 들어갈 수 있도록 설정하기

비용을 확인하기 위해서 결제 대시 보드로 가면 권한이 없다고 뜬다. 아무리 administratoraccess권한을 가지고 있더라도 iam유저는 못본다고 한다. 따라서 여기를 들어가기 위해선 루트 계정으로 들어가야 한다.

하지만 이 부분을 수정할 수 있다. 먼저 루트 아이디로 들어간 다음 우측 상단 클릭 > 계정을 들어간 뒤 아래와 같이 설정을 하면 된다.

이렇게 하면 administratoraccess를 가진 iam유저는 결제대시보드에 들어갈 수 있게 된다.

결제 금액 확인 하는 방법

청구서 <로 들어간 다음, 몇년 몇월을 클릭하면 그 기간에 사용한 리소스를 확인할 수 있고, 어느 리소스에서 얼만큼의 서비스를 사용하였는지 확인할 수 있다. 따라서 불필요한 과금이 있다면 여기에서 유료 서비스를 보고 해지할 필요가 있다.

예산 생성

budgets에 들어가면 예산 설정을 할 수 있다.

아래와 같이 실제,예상 금액을 지정하여, 그 이상이 나오면 알림이 가도록 설정할 수 있다.

EC2 생성

ec2 stands for Elastic Computer Cloud이다.

it mainly consist in capability of

- renting vertual machines (ec2)

- storing data on virtual drives (ebs)

- distributing load across machines (elb)

- scailing the services using an auto-scailing group (asg)

sizing configuring

os : linux,win,macOS

how much compute power & cores (cpu)

how much random access memory (ram)

how much storing space

- network-attached : ebs, efs

- hardware-attached ( ec2 instance store)

network card : speed of card, public id address

firewall : security group

bootstrap script : ec2 user data

what does bootstrap mean?

that means launching commands when a machine starts

that scripts only run once at the instance first start

bootstrap script runs with root user

EC2 껐다 키면 퍼블릭 아이피가 변경될 수 있다. 사설 아이피는 변경 안됨

시큐리티 그룹

EC2의 아웃바운드는 기본적으로 모든 트래픽에 내보낸다.

하나의 인스턴스는 여러개의 시큐리티 그룹을 가질 수 있다.

시큐리티 그룹은 VPC안에 존재하여 다른 VPC에는 적용할 수 없다. 또한 레전이 다른 경우에도 적용할 수 없다.

ssh전용 포트만을 위한 시큐리티 그룹을 따로 만드는 것이 좋다고 한다.

보통 타임아웃으로 인해 접근할 수 없는 경우에는 보안그룹에서 허용되어있는지 확인해보아야한다.

하지만 에러 리스폰이라 할지라도 리스폰을 받았다면 그건 접근은 잘 했다는 뜻이므로 보안그룹 문제는 아니다.

기본값으로 모든 인바운드는 차단, 모든 아웃바운드는 허용으로 되어있다.

*시큐리티 그룹의 규칙에 시큐리티 그룹을 추가할 수 있다, 심지어 자신도.

만약 a라는 인스턴스가 a'라는 시큐리티 그룹을 사용하고 있고,

b라는 인스턴스가 b'라는 시큐리티 그룹을 사용하고 있다고 하자.

a'시큐리티 그룹에 특정 포트(123이라 가정)과 ip에 b'그룹을 지정한다면.

a인스턴스에 b인스턴스가 123포트로 접근할 수 있다. ( ip에 b인스턴스의 ip를 적어주지 않았음에도 불구하고)

이렇게 할 수 있는 이유는 로드밸런스 오토 스캐일링 등을 생각해보면 이해가 된다.

인스턴스를 생성, 혹은 중지 후 실행하면 아이피가 새로 생성이 되는데 시큐리티 그룹에 기존의 아이피를 적어주면 바뀐 아이피는 적용이 안되어 접근할 수 없게된다. 하지만 같은 보안그룹을 사용하면서 그걸 자신의 보안그룹 규칙에 추가해주면 접근할 수 있기에 이렇게 사용할 수 있다고 한다.

클래식 포트

22: ssh

21 : ftp

22 : sftp

80 : http

443 : https

3389 : rdp

'AWS SAA' 카테고리의 다른 글

| AWS IP, ENI, hibernate (0) | 2023.01.27 |

|---|---|

| AWS NAT instance 실습 (0) | 2023.01.27 |

| AWS ENI 실습 (0) | 2023.01.27 |

| AWS EC2 2 pem등록,iam role (0) | 2023.01.26 |

| aws region 고르는 방법, 특징 (0) | 2023.01.24 |